Les différents types de cyberattaques en entreprise

DATTAK

Mercredi 27 Juillet 2022

Théophile Lapeyre

Insurance Product Manager

Les différents types de cyberattaques en entreprise

Les risques cyber sont de plus en plus complexes et concernent désormais toutes les entreprises.

Les « attaques informatiques » ou « cyberattaques » désignent toute opération menée de manière volontaire contre un réseau informatique et visant à causer un dommage aux informations et aux personnes qui les traitent. Elles peuvent être le fait d'une personne seule, d'un groupe de pirates, d'une organisation criminelle ou même d'un Etat.

Vol de données, demandes de rançon, atteinte à l’image ou sabotage sont autant de risques qui pèsent sur les organisations, avec des conséquences souvent graves, parfois irréversibles. Cette réalité peut encore sembler théorique pour les petites entreprises, si bien qu’elles ne sont pas toujours suffisamment protégées. C'est pourtant le plus gros risque porté par les TPE et PME aujourd'hui.

Par exemple, en 2020, 42% des PMEs françaises ont subi une tentative de cyberattaque.

(CESIN - 7ème édition du baromètre annuel - Janvier 2022)

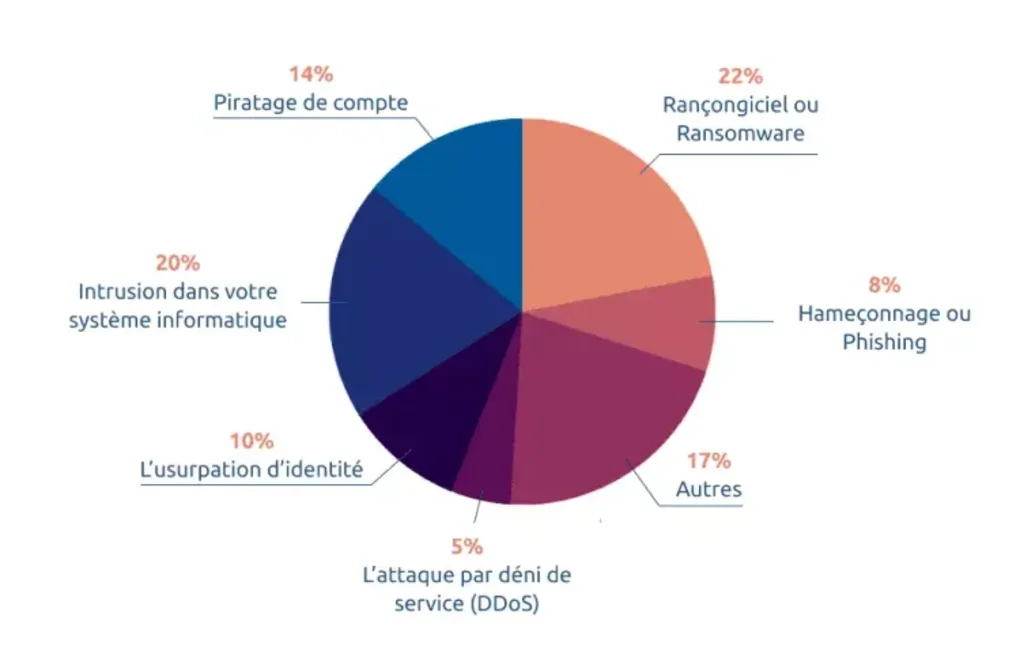

1. Le phishing ou hameçonnage

Le phishing est le principal vecteur d'attaque d'une entreprise. C'est une technique frauduleuse destinée à leurrer un salarié pour l’inciter à communiquer des données personnelles (comptes d’accès, mots de passe…) et/ou bancaires en se faisant passer pour un tiers de confiance.

Le plus souvent ces attaques se font par e-mail : le hacker envoie à l'un de vos salariés un e-mail semblant provenir d'une source fiable afin d'obtenir des données sensibles ou d'inciter le destinataire à entreprendre une action déterminée, comme ouvrir une pièce jointe ou cliquer sur un lien qui servira à recueillir les informations ou à charger un logiciel malveillant.

Comment l’éviter ?

- Ne cliquez sur aucun lien, ni pièce jointe lorsque vous n'êtes pas certain de l'origine du mail.

- Faites attention à l'orthographe du mail de l'expéditeur. Il est fréquent que les hackers utilisent une adresse similaire à une adresse connue par vos employés en changeant simplement une lettre ou un caractère.

2. Les attaques par logiciels malveillants (ou malware)

Les logiciels malveillants, incluant ransomware, logiciel espion, cheval de troie et autres virus, peuvent récolter, détruire et même modifier des données. Ils profitent en général d'une faille pour s'introduire dans votre système informatique.

- Le ransomware (rançongiciel) : Il bloque l'accès à vos données ou à vos équipements informatiques, rendant l'accès possible uniquement en échange du paiement d'une rançon.

- Le cheval de Troie : C'est un programme malveillant caché derrière un programme apparemment légitime, servant souvent de porte d'accès à votre système informatique pour les malfaiteurs.

Comment l’éviter ? Installez régulièrement les mises à jour sur vos différents logiciels pour réparer les failles de sécurité.

3. Le déni de service (DDoS)

Une attaque DDoS consiste à envoyer un volume élevé de trafic pour surcharger le fonctionnement normal d'un service ou d'une interconnexion de réseau, les rendant ainsi indisponibles.

Comment l’éviter ?

Installez un pare-feu sur tous vos ordinateurs.

4. Le piratage de compte

Le piratage de compte implique des tentatives pour deviner le mot de passe d'un de vos employés, utilisant des robots capables de tester des centaines de combinaisons chaque minute. Tous les services avec un mot de passe sont exposés, incluant les comptes administrateur, les comptes bancaires de l'entreprise, les messageries et les réseaux sociaux.

Comment l’éviter ?

- Utilisez un gestionnaire de mot de passe pour générer des combinaisons complexes et uniques pour chaque service.

- Instaurez une politique de mot de passe stricte et exigeante pour vos collaborateurs.

5. L'usurpation d'identité

L'usurpation d'identité se produit lorsqu'une personne se fait passer pour un membre de votre entreprise et cherche à obtenir des informations ou de l'argent d'un salarié. La fraude au président est un exemple bien connu, où un individu malveillant se fait passer pour le président de la société pour obtenir un virement bancaire sur un compte extérieur à l'entreprise.

Comment l’éviter ?

- Soyez conscient des caractéristiques typiques d'une usurpation d'identité, telles que des demandes de virement international, une insistance sur le besoin de confidentialité, et une urgence à effectuer le virement.

6. Intrusion dans le système informatique

L'intrusion dans le système informatique ou attaque "man-in-the-middle" se positionne entre deux entités communicantes pour intercepter ou altérer les communications et données. L'individu malveillant peut utiliser un réseau wifi public ou créer un faux point d'accès wifi pour récupérer toutes les informations qui y transitent.

Comment l’éviter ?

- Utilisez des services de messagerie cryptés.

- Évitez les réseaux publics et utilisez un VPN si vous devez utiliser un Wifi public.

7. Drive by Download

Le Drive by Download exploite des sites web non sécurisés pour intégrer un script malveillant qui installe un logiciel malveillant sur l'ordinateur d'un visiteur ou redirige vers un autre portail contrôlé par les hackers.

Comment l’éviter ?

- Protégez votre site internet avec un protocole HTTPS, qui chiffre les demandes et les réponses.

- Évitez de naviguer sur des sites non sécurisés en HTTP.

N’attendez plus pour protéger vos clients

Le risque cyber est le risque numéro 1 pour une entreprise, quelle que soit sa taille.

Vous avez aimé cet article ? Vous aimerez ceux-ci

Théophile Lapeyre

Insurance Product Manager